Если учитывать количество отечественных банков и требование Национального банка Украины об обязательном построении СУИБ, таких проектов уже должно быть более 150. Поэтому вроде бы теория и практика построения СУИБ является достаточно понятным и изученным направлением, но при этом здесь до сих пор остаются актуальные вопросы. Прежде чем приступить к их рассмотрению на базе существующего опыта в банковском секторе, хотелось бы перейти от несколько формального определения СУИБ, которое дает стандарт, к его неформальному представлению.

Что собой представляет СУИБ

Согласно стандарту, СУИБ (Іnformation security management system — ISMS) — это часть общей системы управления, основанной с учетом бизнес-рисков и предназначенной для разработки, внедрения, функционирования, мониторинга, анализа, поддержания и совершенствования информационной безопасности. ИБ в свою очередь реализуется циклически через повторяющийся процесс принятия решения PDCA (Plan-Do-Check-Act — планирование-действие-проверка-корректировка), известный как цикл Деминга (Deming Cycle).

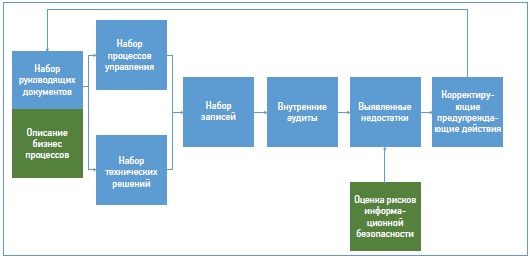

С практической точки зрения СУИБ на начальных стадиях — это набор руководящих документов, которые порождают набор процессов управления и набор технических решений, а они в свою очередь порождают набор записей. В последующем проводятся внутренние аудиты, по результатам которых выявляются недостатки. Для устранения недостатков запускают корректирующие и предупреждающие действия, по результатам которых вносят изменения в управляющие документы. Таким образом замыкается циклический процесс функционирования системы.

Немного в стороне от основного процесса находится описание критических бизнес-процессов (как способ инвентаризации активов) и оценка рисков информационной безопасности (как дополнительный элемент выявления недостатков), которые иногда оказываются проблемными для банка, но в этой статье не рассматриваются. Проблемным может быть и проведение стресс-тестирования СУИБ. Относительно него необходимо отметить следующее — в классическом понимании стандарта стресс-тестирование СУИБ отсутствует. Выходом являются варианты тестирования в режимах, отличающихся от тестирования обеспечения непрерывности. При этом элементом стресса должны быть провокации на уровне действий и условий.

Циклический процесс функционирования СУИБ

Элементы циклического процесса функционирования СУИБ (представлены на рисунке) имеют следующее значение.

Руководящие документы содержат такие блоки:

• управленческий — обеспечение физической и информационной безопасности (в том числе, управление физическим и логическим доступом, сетью, антивирусной, парольной и криптографической защитой, безопасностью рабочих станций);

• управление персоналом в разрезе обучения ИБ;

• информация с ограниченным доступом и управлением документацией, в том числе вопросы, связанные с классификацией информации и правилами работы с носителями этой информации;

• управлением критическими бизнес-процессами;

• оценка рисков информационной безопасностью и их управлением;

• управление оборудованием, разработкой, тестированием, изменениями;

• управление непрерывностью бизнеса и резервированием информации;

• управление инцидентами ИБ;

• управление отношениями с третьими сторонами;

• «классика» систем управления (анализ со стороны руководства, корректирующие и предупреждающие действиями, оценка эффективности);

• внутренние аудиты СУИБ;

• стресс-тестирование СУИБ.

Каждый из руководящих документов запускает от одного до четырех управляющих процессов, реализация которых осуществляется как в ручном, так и в автоматизированном (с использованием технического решения) режиме.

Эти блоки, как правило, так или иначе реализованы банками, хотя в некоторых случаях и возникает потребность в приведении систем в соответствие требованиям стандартов Национального банка Украины по управлению ИБ в банковской системе.

Набор записей — это в основном результат работы, который зависит либо от прилежности ответственного за процесс исполнителя, либо от функционала, реализующего процесс технического решения, и особых вопросов не вызывает.

В соответствии с разделом восемь Методических рекомендаций по внедрению системы управления информационной безопасностью и методики оценки рисков (письмо НБУ от 03.03.2011 № 24-112/365) банк должен в запланированные сроки проводить внутренние аудиты СУИБ. Отбор аудиторов и проведение аудитов должны быть объективными и беспристрастными. Аудиторы не должны проводить аудит собственной работы. Когда у банка нет собственного подразделения по аудиту ИБ, привлекаются внешние аудиторы. Специалисты по вопросам ИБ могут выполнять только аудит персонала относительно выполнения всех требований и процедур информационной безопасности.

Требования к аудитору

Сказанное выше не противоречит требованиям ISO 19011: 2011 «Руководящие указания по аудиту систем менеджмента», согласно которому аудит первой стороны — это аудит, проводимый самой организацией или от ее имени. И здесь банку может понадобиться сторонняя помощь. Данная потребность вызвана тем, что не больше 15% украинских банков имеют подразделение аудита информационной безопасности и вынуждены обращаться за помощью к внешним специалистам. Также аудитор должен обладать специальными знаниями, примерный перечень которых представлен в приложении А стандарта ISO 19011: 2011, а именно:

• руководящие указания таких стандартов, как ISO/IЕС 27000, ISO/IЕС 27001, ISO/IЕС 27002, ISO/IЕС 27003, ISO/IЕС 27004 и ISO/IЕС 27005;

• идентификация и оценка требований потребителей и других заинтересованных сторон;

• законы и нормативные акты по ИБ (интеллектуальная собственность; содержание, защита и сохранение записей; защита персональных данных; правила управления криптографической информацией; антитерроризм; электронная торговля; электронные и цифровые подписи; надзор за рабочими местами; эргономика рабочих мест; телекоммуникационный перехват и мониторинг данных (например, е-mail), компьютерные атаки, сбор электронных свидетельств, тестирование проникновений и т.д.);

• процессы, научные и технологические основы менеджмента ИБ;

• оценка рисков (идентификация, анализ и определение уровня риска) и тенденции в технологиях, угрозы и уязвимость;

• риск-менеджмент в области ИБ;

• методы и средства управления информационной безопасностью (электронные и физические);

• методы и практики информационной целостности и доступности;

• методы и практики измерения и оценки результативности ИБ и соответствующие методы управления;

• методы и практики измерения, мониторинга деятельности и ведения записей (включая тестирование, аудиты и анализ).

Кроме этого, аудитор должен знать:

• характеристики информации, которая обрабатывается на объекте, технологии и требования к ее защите;

• правила обращения с информацией с ограниченным доступом на объекте, в том числе условия ее хранения;

• о носителях информации и порядке работы с ними;

• географическое и территориальное расположение объекта;

• пропускной и внутренне-объектовый режим на объекте аудита;

• внедренную на объекте аудита защиту помещений с ограниченным доступом, принципы контроля доступа к таким помещениям;

• топологии корпоративной сети объекта аудита;

• внедренную систему управления сетью;

• виды и характеристики каналов связи;

• принципы построения узла доступа к ресурсам Интернета;

• принципы построения элементов беспроводной связи;

• внедренные средства защиты сети от внешнего и внутреннего несанкционированного доступа, в том числе управление паролями, антивирусной защиты и защиты веб-сайта;

• принципы резервного копирования информации;

• порядок внедрения, внесения изменений, тестирование и сопровождение программного обеспечения;

• внедренные на прикладном уровне системы защиты информации (включая криптографическую защиту и отдельные вопросы генерации и распространения ключей, типы носителей ключевой информации, порядок работы центра сертификации ключей);

• распорядительные документы, регламентирующие деятельность по управлению персоналом;

• функции и полномочия подразделения ИБ;

• порядок работы пользователей на персональных компьютерах;

• принципы аутентификации пользователей и организации доступа к программно-техническим комплексам;

• порядок обслуживания пользователей и управления инцидентами ИБ;

• порядок отношений с третьими сторонами;

• порядок обучения персонала вопросам информационной безопасности.

Модель управления

При этом объектом проверки будет работа модели управления, схематически представленная на рисунке. Подтверждением работы модели управления является: наличие управляющих документов; реальность существования управляющих процессов; наличие предусмотренных моделью управления записей в трактовке версии стандарта ISO/IЕС 27001 от 2005 года.

Объекты проверки

Исходя из типовой организационной структуры банка, один цикл внутреннего аудита должен охватывать следующие подразделения: ИБ; обеспечения внутренне-объектового режима; ИТ; разработки и сопровождения программного обеспечения (при наличии); подразделение риск-менеджмента; внутреннего аудита; управления персоналом; документооборота; бизнес-подразделение фронт-офиса; бизнес-подразделение бэк-офиса; административно-хозяйственное подразделение.

Объектами проверки в основном являются: обращение с информацией; инциденты ИБ и управление ими; обучение вопросам ИБ.

Аудитор должен удостовериться, знает ли пользователь что отнесение информации к категории «с ограниченным доступом» производится в соответствии с внутренним положением и есть четкие перечни, факт ознакомления с которыми подтверждается подписью пользователя. Аудитор проверяет, с каким видом информации ограниченного доступа работает сотрудник банка и в каком виде она находится, совпадает ли это с его служебными обязанностями. Пользователь также должен знать, что является признаком отнесения информации к категории «с ограниченным доступом».

Если пользователь работает с информацией в электронном виде, аудитор должен удостовериться, что пользователь понимает к каким автоматизированным системам и хранилищам информации он имеет доступ, как он его получает и может изменить, а также правила выбора пароля доступа и периодичность его изменения.

Если пользователь работает с информацией в бумажном виде, аудитор должен убедиться, что пользователь знает: где хранятся документы и правила их хранения; правила доступа к местам хранения информации; как организована (в общем виде) защита мест хранения.

Аудитор должен удостовериться, что пользователь знает: признаки инцидента ИБ; что делать в случае возникновения инцидента; возникали ли инциденты ИБ с участием конкретного пользователя, если да — что предпринималось по результатам (связь с обучением). Во время аудита выясняется, когда проводилось обучение конкретного пользователя вопросам ИБ (соответствует ли факт заявленной периодичности) и ознакомиться с его результатами (результат тестирования).

По результатам внутреннего аудита должен быть подготовлен отчет, показывающий недостатки, а также запущены корректирующие и предупреждающие действия, которые приведут к исправлению руководящих документов и как следствие — управляющих процессов и технических решений.

Несмотря на достаточную прозрачность и понятность СУИБ, а также существующую практику в этой области, актуальным и требующим особого внимания и дополнительных ресурсов, остается: приведение систем в соответствие требованиям стандартов НБУ по управлению ИБ; проведение оценки рисков ИБ и стресс-тестирования СУИБ; организация и проведение внутренних аудитов СУИБ; и как дополнительный элемент — обучение ИБ.

Автор статьи — доцент кафедры Систем защиты информации Государственного университета телекоммуникаций, начальник отдела консалтинга и аудита ООО «ЕС АЙ ЦЕНТР»